Ahora mismo podrías estar siendo víctima de un ataque sin darte cuenta.

“El único sistema verdaderamente protegido es aquel que está apagado, encerrado en un bloque de hormigón y sellado en un habitación forrada de plomo con guardias armados - y aún así tengo mis dudas” . Gene Spafford ,1989 (Profesor y experto en seguridad informática).

¿Sabías que hoy en día los delitos informáticos mueven más millones que los negocios de armamento, prostitución, drogas… juntos? ¿Sabías que hoy en día un 85% de las empresas y hogares tienen alarmas y/o cámaras de vigilancia pero tan sólo un 0,5% implementa seguridad en sus redes de ordenadores, tablets…? y ¿sabías que 3 de cada 4 personas ha sufrido o conoce a alguien perjudicado por un delito informático?

El artículo de hoy lo quiero dedicar dar a conocer un poco mejor una realidad que está afectando a millones de personas y empresas que están desprotegidos, muchas veces por desconocimiento de este problema, pero que por suerte pueden poner soluciones para reducir el riesgo de exposición hasta en un 90%.

Hazte la siguiente pregunta y dedica un par de minutos a responderla. ¿A qué peligros estoy expuesto cuando uso un ordenador, smartphone, tablet ya bien sea personal o de trabajo? Seguramente no te habrá salido una lista de más de 5 o 6 peligros potenciales, cuando en realidad podríamos hablar de cientos.

Cuando se habla de delitos informáticos, se comete el error de pensar sólo en aquellos sonados como cuando atacan los servidores del Pentágono, la NASA, SONY, pero la realidad es que muchos ataques se producen al lado nuestro afectando a personas como tu y como yo.

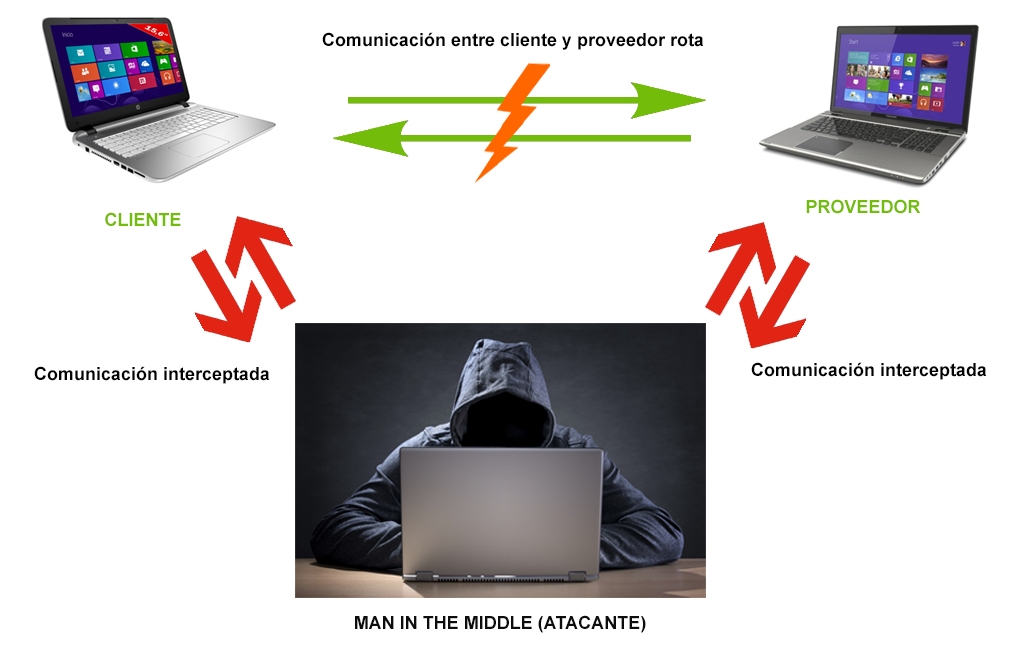

Hoy me centraré en un ataque que te puede pasar fácilmente si no tomas precauciones, se llama MITM (Man in the middle, Hombre en el medio).

Consiste en que el atacante se interpone en la comunicación de las dos víctimas, interceptando los datos de una de las víctimas y reenviando datos falseados a la otra víctima.

Un ejemplo de ataque Man in the middle real:

La empresa A de Madrid hizo un pedido de material a la empresa B de Barcelona. La empresa B le envía un email a la empresa A informando del número de cuenta donde tiene que hacer la transferencia de los 9.000€ del pedido. Es en este momento cuando el atacante interrumpe la comunicación interceptando el email antes de que se entregue a la empresa A. El atacante cambia el número de cuenta y pone el que a el le interesa, una vez cambiado le envía el email a la empresa A, la cual hace la transferencia a la cuenta del atacante (pero ella no lo sabe).

La empresa B ya puede ir esperando el dinero que no lo recibirá nunca la empresa A esperando a que le envíen el pedido, para cuando se descubre lo que ha pasado el atacante está disfrutando de unas buenas vacaciones o buscando tras víctimas.

Otro caso de ataque de Man in the middle real:

El atacante se interpone en las comunicaciones de las 2 víctimas. A es una persona normal y B es un banco. En este caso A no se entera de que están usando su ordenador, su wifi y correo para solicitar un préstamo de 30.000€ al banco (B). Finalmente cuando el dinero es transferido el atacante se va con el dinero y A se encuentra en un gran problema, porque tiene que devolver un dinero que no ha pedido ni tiene en su poder y lo tendrá muy difícil para demostrar que no fue el.

Estos son sólo dos ejemplos reales de un tipo de ataque. ¿Crees que no te puede suceder a ti o en la empresa en la que trabajas?.

Aquí te dejo algunos consejos: Tomar precauciones usando la lógica, no abrir emails de remitentes desconocidos, no repetir la misma contraseña en diferentes servicios, nunca dar datos personales a través de chats, emails, tener un buen antivirus, instalar un buen firewall, establece un protocolo de contraseñas…

Ya sé que dirás que es muy pesado y un dolor de cabeza tenerle que dedicar tiempo a la seguridad pero aún lo es más los problemas que podemos tener no dedicándole ese tiempo.

Una auditoria de seguridad básica te podrá enseñar los puntos débiles de tu empresa y de qué manera solucionarlos. Ayudará a tus informáticos a subir el nivel de seguridad informática de tu empresa y reducir el riesgo de ataques.

Solicita ahora más información aquí